Actualizado el lunes, 24 julio, 2023

En las últimas horas te habrá llegado un correo electrónico en nombre de dinahosting que no es más que un intento de suplantación por phising. Ayudándonos de este caso, te explicamos pormenorizadamente qué es el email phishing y cómo puedes prevenirte de estos ataques que persiguen hacerse con tus datos personales.

Índice de contenidos

Intento de suplantación

Varios de nuestros clientes nos han notificado que han recibido emails como el siguiente:

Este es un ejemplo claro de correo falso (phishing) que intenta suplantar nuestra identidad corporativa. Como ves, se trata de un supuesto email de dinahosting a un cliente para informarle de que su cuenta ha sido suspendida. ¿Con qué nos encontramos si clicamos en el enlace?

El contenido lleva típicamente a una página de login (para robar datos de usuario y contraseña) y después de pago (web con una estética clonada que intenta suplantar a la fuente suplantada y misma pasarela de pago). Cuando estás a punto de pagar para renovar el dominio, el precio del producto se multiplica por 10, o incluso por 100, por lo que si en ese momento no estás alerta y pulsas en pagar, los ciberdelincuentes acaban de vaciarte la cartera.

¿De dónde obtienen los ciberdelincuentes tus datos?

¿Cómo se han apropiado de las direcciones de email? ¿Cómo las han relacionado con el nombre de dominio? Para explicar cómo es posible que se obtengan estos datos, tenemos que hablarte del WHOIS de dominio.

Cuando se registra un dominio, los datos de registro pasan a formar parte de una base de datos llamada WHOIS. En ella se almacena información relativa al dominio: quién es el titular, la fecha de registro y caducidad, los servidores de DNS asociados, etc.

Hasta hace unos meses, esta base de datos debía ser (por normativa para todos las empresas registradoras de dominios) completamente pública y cualquiera podía acceder a la información de sus diferentes contactos: propietario (o titular), administrativo, de facturación y técnico. El WHOIS recopilaba el nombre, dirección y teléfono de cualquier propietario de un dominio sin que esta persona diese consentimiento explícito. Algunos registradores, como dinahosting, ofrecían precisamente por este motivo un servicio adicional de privacidad WHOIS.

¿Cómo afecta el nuevo RGPD al WHOIS?

Con la entrada en vigor del nuevo Reglamento General de Protección de datos (RGPD), y salvo autorización previa, los datos que establezcas para tu dominio son siempre privados, a excepción de los servidores DNS, registrador, fechas y estado del dominio, que todavía son de acceso público.

Terceras personas se aprovecharon de que todos estos datos aún no eran privados para guardar miles y miles de direcciones y darles después un uso malicioso en forma de fraude vía email. E incluso después de la puesta en marcha del RGPD, personas malintencionadas seguían utilizando los pocos datos de los que se dispone (nombre de dominio, empresa registradora y poco más) para intentar hacerse pasar por una fuente fiable, enviando indiscriminadamente correos falsos a cuentas con un patrón típico (por ejemplo: info@dominio.com) donde saben que, por estadística, alguien recibirá el correo.

¿Quién hace los envíos y aloja estas webs falsas?

Normalmente ambas acciones son realizadas por servidores o webs infectados previamente con malware. Por norma general, el titular de los servicios no es consciente de que alberga contenido que puede estar haciendo mailings fraudulentos u hospedando contenidos que intentan robar datos o realizar cobros no autorizados.

La infección de su sistema puede venir ocasionada por múltiples motivos (como cualquier fuente de malware). Los sistemas normalmente no tienen nada que ver con la entidad a la que se intenta suplantar. Por ejemplo, en el caso que del que os hemos advertido esta semana, los envíos se hacían desde distintas partes del mundo (sobre todo desde Alemania) y las webs falsas se encontraban (en una gran parte) en servidores italianos. Como sabes, dinahosting no posee sistemas en ninguno de estos dos países.

La actuación en este caso siempre pasa por denunciar la situación (bien la empresa suplantada o bien cualquier otro afectado) para que las entidades infectadas tomen medidas al respecto.

Precauciones que puedes tomar

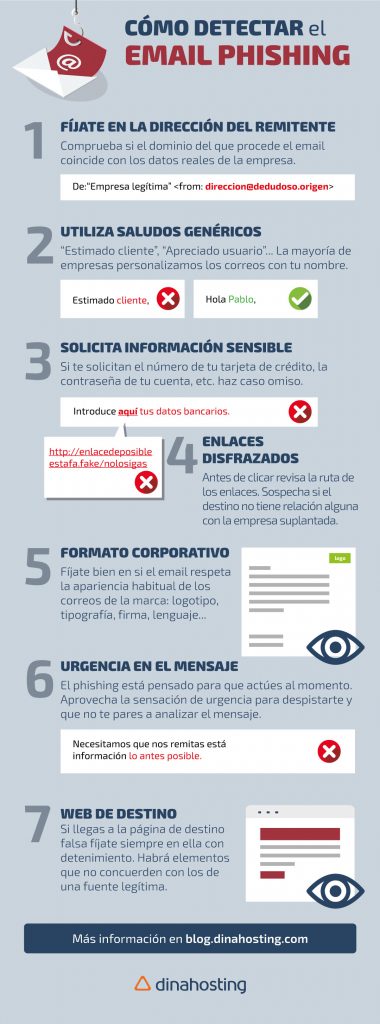

A la hora de detectar un ataque como este, hay técnicas sencillas a las que puedes recurrir. Aunque la redacción del mensaje se parezca a la que te suele enviar tu remitente habitual, siempre hay detalles que hacen levantar sospechas:

- El saludo del mensaje. En email phising, se recurre a saludos genéricos como “Estimado cliente” o “Apreciado cliente”. Dinahosting, y la mayoría de las empresas, se dirigen a ti siempre por tu nombre.

- La dirección de correo electrónico. Fíjate bien en ella y comprueba si el dominio del que procede el email coincide con los datos reales de la empresa. Dinahosting nunca te enviará un correo desde una dirección como root@localhost. Si dudas, revisa bien los detalles o cabeceras del correo, pues una dirección de email se puede enmascarar. Si se da el caso verás información del estilo “Empresa legítima <from:direccion@dedudoso.origen.

- Enlaces disfrazados. Lo normal es que tu proveedora no te pida que ejecutes una acción relacionada con la gestión de tus servicios desde un enlace integrado en el propio mensaje. No es seguro y por lo tanto no es lo habitual. Si antes de pinchar en el enlace (que puede tener un aspecto medianamente confiable) copias y pegas su ruta, podrás ver que el destino no tiene relación alguna con la empresa suplantada.

- Solicitud de información sensible. Si en el contenido del correo te solicitan el número de tu tarjeta de crédito, la contraseña de tu cuenta, etc. haz caso omiso. Estás ante un claro intento de phising.

- La firma. La mayoría de las empresas personalizan su firma de correo electrónico con un nombre de contacto, email y teléfono en caso de que el cliente necesite asistencia. En caso de phishing, esta información suele omitirse.

- Formato corporativo. Fíjate bien en si el email respeta la apariencia habitual de los correos de la marca: logotipo, tipografía, lenguaje, sin errores ortográficos, etc.

- Urgencia en el mensaje. Los emails de phising están pensados para que actúes al momento. Se aprovechan de esta sensación de urgencia para despistarte y que no te pares a analizar el mensaje. Piensa que una empresa seria siempre te avisará en repetidas ocasiones antes de dar de baja cualquier servicio que tengas y con una antelación prudente.

- Web de destino. Aún en el caso de que el correo haya conseguido engañarte, cuando llegues a la página de destino falsa fíjate siempre en ella con detenimiento. Habrá elementos que no concuerden con los de una fuente legítima: normalmente no tienen “https” (certificado digital de seguridad) en la URL, puede que la URL directamente no guarde relación alguna con la de la entidad suplantada, faltarán contenidos y/o enlaces en la web, etc.

Ante la duda, no hagas ninguna acción y contacta siempre primero a tu proveedor por cualquier vía convencional (chat, teléfono o email de atención al ciente).

¿Qué hicimos en dinahosting?

A nivel técnico, hemos denunciado el caso al administrador de los sistemas de origen. También hemos reportado el caso a todas las fuentes de registro de malware y phishing posibles, y se ha comunicado a otros proveedores de correo para solicitar que lo consideren directamente correo basura y no lo entreguen a sus usuarios.

Si tu cuenta de correo está alojada en dinahosting, no hay de que preocuparse, pues estos emails se etiquetarán automáticamente como SPAM. Si por el contrario tu servicio de correo está en un gestor externo al nuestro, cabe la posibilidad de que el email infectado llegue a tu bandeja de entrada en algún momento. ¡Presta mucha antención para que no te la cuelen!

Y por supuesto, si dudas, consulta con Soporte Técnico antes de aportar tus datos de pago. Ten en cuenta que para cualquier acción de renovación de servicios tienes que pasar por tu Panel de Control de dinahosting, accediendo con tu usuario y contraseña.

Me han engañado, ¿qué puedo hacer?

Si han conseguido engañarte, la medida más importante e inmediata que debes tomar es contactar con tu entidad bancaria (si esta no lo hace primero). Revisa con ellos si existe algún cargo reciente no autorizado y consulta las opciones de seguridad que tu entidad bancaria proporciona ante casos de fraude.

En último término, puedes cursar una denuncia del caso ante las autoridades.

Deja una respuesta